در سالهای اخیر امنیت سایبری صنایع زیرساختی و حساس به موضوعی مهم برای دولتها و نهادهای امنیتی کشورها تبدیل شده است. وجود برنامه ها و نقشه های راه برای امن سازی زیرساختهای حساس و حیاتی در کشورهای پیشرفته گواهی بر این مدعاست. در دهه گذشته رخدادهای سایبری متعددی در صنایع مختلف دنیا رخ داده است. برخی حملات توسط هکرها به صنایعی انجام شده که سیستمهای کنترلی آنها متصل به اینترنت یا شبکه های عمومی دیگر بوده اند. برخی از این حملات سایبری مربوط به صنایعی بوده که اتفاقاً از اینترنت جدا بوده اند، اما با نفوذ یک بدافزار صنعتی به سیستمهای کنترلی آنها مورد حمله قرار گرفته اند. از معروفترین بدافزارهای صنعتی دنیا در سالهای اخیر، می توان به استاکس نت، هاوکس، دوکو، رد دراگون اشاره نمود.

همزمان با مهم شدن مباحث امنیت سایبری صنایع در دنیا، در کشور ما نیز فعالیتهایی جهت بهبود وضعیت امنیتی صنایع مهم توسط نهادهای امنیتی انجام شده است. بعد از وقوع حمله سایبری به استاکس نت به ایران در سال 2010 میلادی یک تلنگر جدی به مدیران و کارشناسان صنایع کشور وارد شد و در پی آن جداسازی شبکه های صنعتی از اینترنت در دستور کار قرار گرفت و تمهیدات اولیه برای کنترل پورت های USB کامپیوترهای مهم صنعت صورت گرفت.

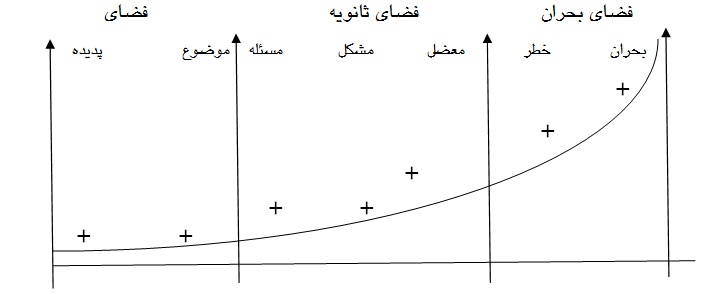

در وضعیت کنونی یکی از مشکلات اساسی در صنایع کشور عدم وجود ابزارهای امنیت سایبری جهت شناسایی حملات و ثبت رخدادها روی سامانه های کنترلی صنعتی است. با وجود اینکه در چند سال گذشته موارد متعددی از انواع سوانح و اختلالات در صنایع حیاتی و حساس کشور نظیر پالایشگاهها و پتروشیمی ها رخ داده است، اما به دلیل نبودن ابزارهای امنیتی هیچگاه کارشناسان امنیت قادر به بررسی کامل رخداد از دیدگاه سایبری نبوده اند. چه بسا موارد مشابه در صنایع مختلف رخ داده باشد. حال آنکه باید با توجه به شرایط سیاسی دنیا، وقوع حملات سایبری به کشور را بسیار محتمل دانست. متأسفانه از آنجایی که سامانه های کنترل صنعتی کشور ایران با استفاده از تکنولوژیهای وارداتی (عمدتاً اروپایی و ژاپنی) بنا نهاده شده است، لذا کمبود دانش و عدم آگاهی کافی از آسیب پذیریهای آنها به عنوان جدیترین مشکل در امن سازی آنها است. از سوی دیگر مدیران ابزار دقیق که کاربر اصلی این سامانه ها هستند دارای تخصص مهندسی برق و کنترل می باشند و با مقوله تهدیدات سایبری آشنایی ندارند یا آشنایی کمی دارند. با یک بررسی اجمالی در کشورهای صنعتی دنیا یک برنامه اصولی برای کاهش آسیب پذیری و ارتقاء امنیت سایبری صنایع دیده می شود. این برنامه ها دارای 3 بخش عمده می باشند. بخش اول تدوین و پیاده سازی استانداردها و دستورالعملهای مربوط به موضوع امنیت سایبری در صنایع است. بخش دوم آموزش دقیق و هدفمند پرسنل موجود در صنایع و نهایتاً گام سوم به کارگیری و افزودن تجهیزات امنیتی سایبری در صنایع است.

امروزه محصولات مختلف و متنوعی برای جلوگیری از ورود و فعالیت بدافزار در محیطهای صنعتی تولید و به کارگیری می شود و شرکتهای زیادی در این حوزه در حال کار می باشند. در کنار این فعالیتها ساختارهای جدیدی برای برخورد و کمک به رخدادهای سایبری صنعتی موسوم به ICS-CERT ایجاد شده است که در مواقع بحران به کمک حادثه دیدگان بشتابند. همچنین آزمایشگاههای تأیید نمونه و ارزیابی امنیتی گوناگون برای بررسی تجهیزات جدید تولید شده در دنیا قبل از به کارگیری آنها تأسیس شده است.

در جدول زیر چالشهای مربوط به پدافند سایبری صنعتی آمده است.

چالشهای موجود در امن سازی واحدهای صنعتی |

توانایی محدود برای اندازه گیری و ارزیابی وضعیت امنیت سایبری |

نداشتن معیارهای امنیت سایبری سازگار |

دشواری اثبات و اندازه گیری تهدیدات |

رشد تهدیدات با افزایش سیستمهای متصل به هم |

ارتباطات طراحی شده نامناسب بین سیستمهای کنترل و شبکه های سازمانی |

نبود الزامات روشن برای طراحی |

کاهش عملکرد سیستمهای قدیمی در صورت ارتقا ایمنی آنها |

افزایش ابزارهای پیچیده هکرها |

اشتراک گذاری ناکافی اطلاعات |

هماهنگی ضعیف دولت و صنعت |

درک ضعف از خطرات سایبری |

تجارب ضعیف سرمایه گذاریهای امنیت سایبری |